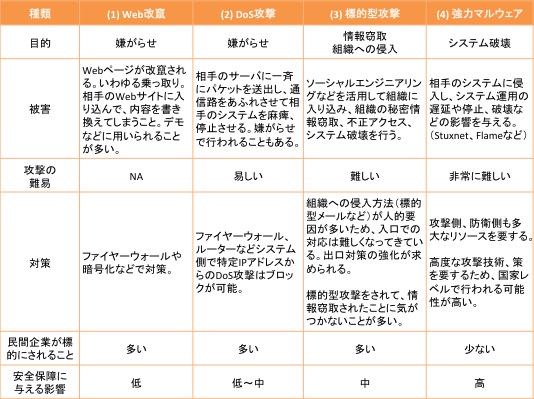

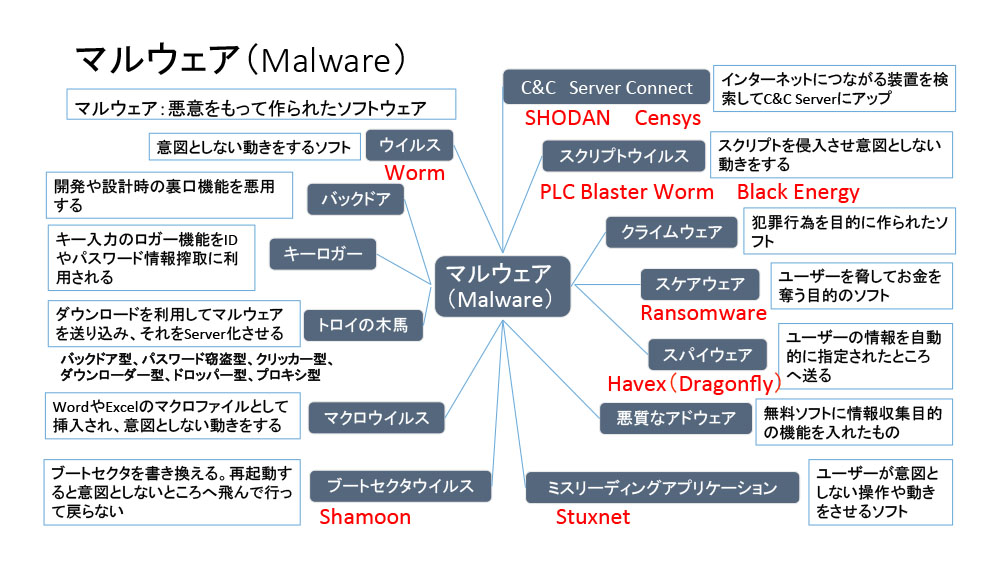

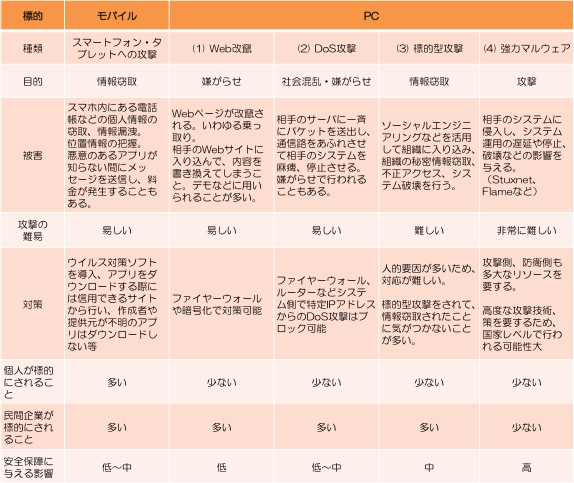

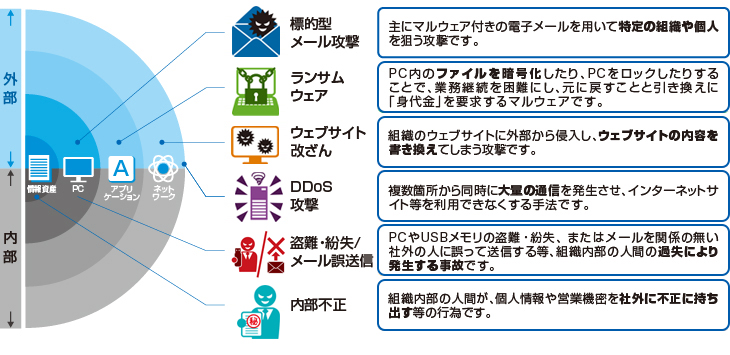

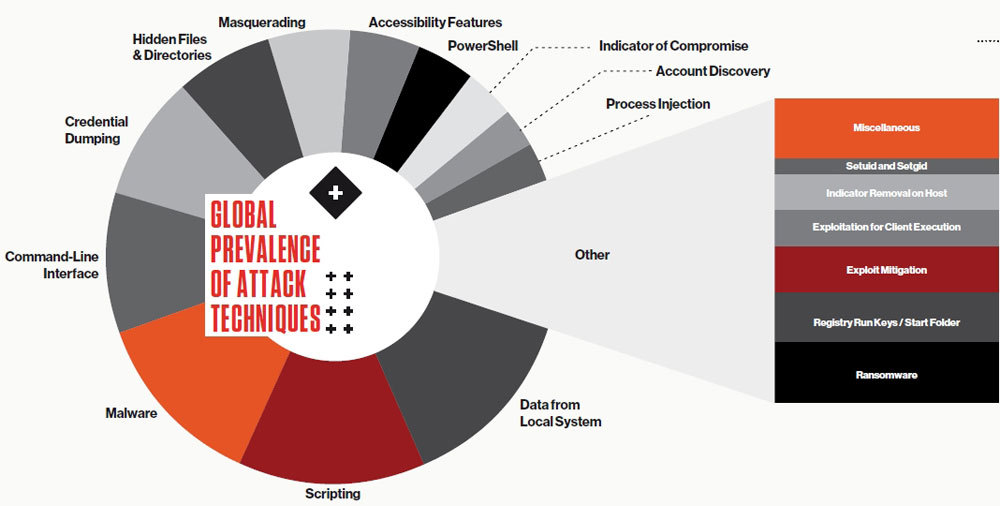

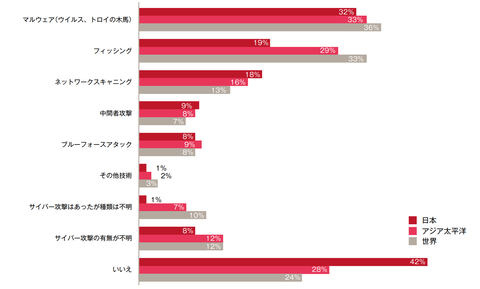

サイバー 攻撃 の 種類

一連のサイバー攻撃に新証拠 中国系組織が関与か 日本経済新聞

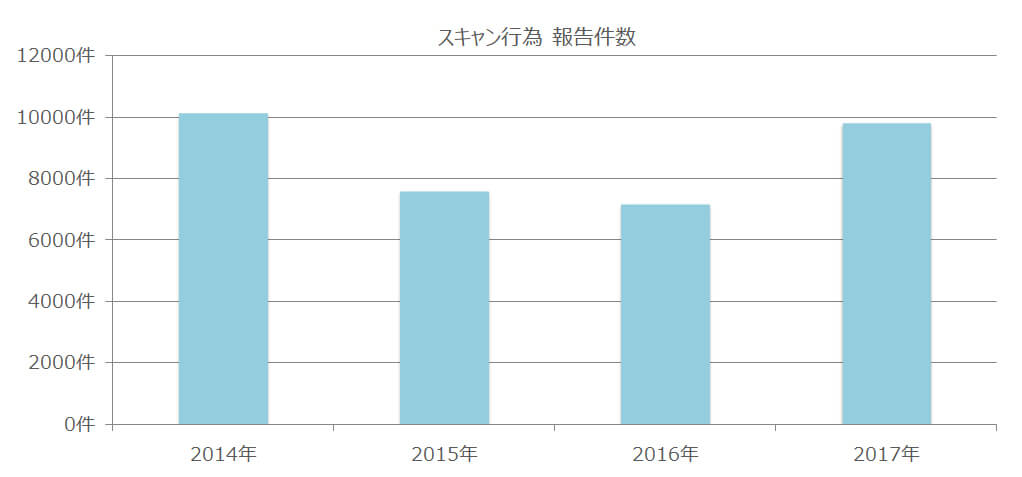

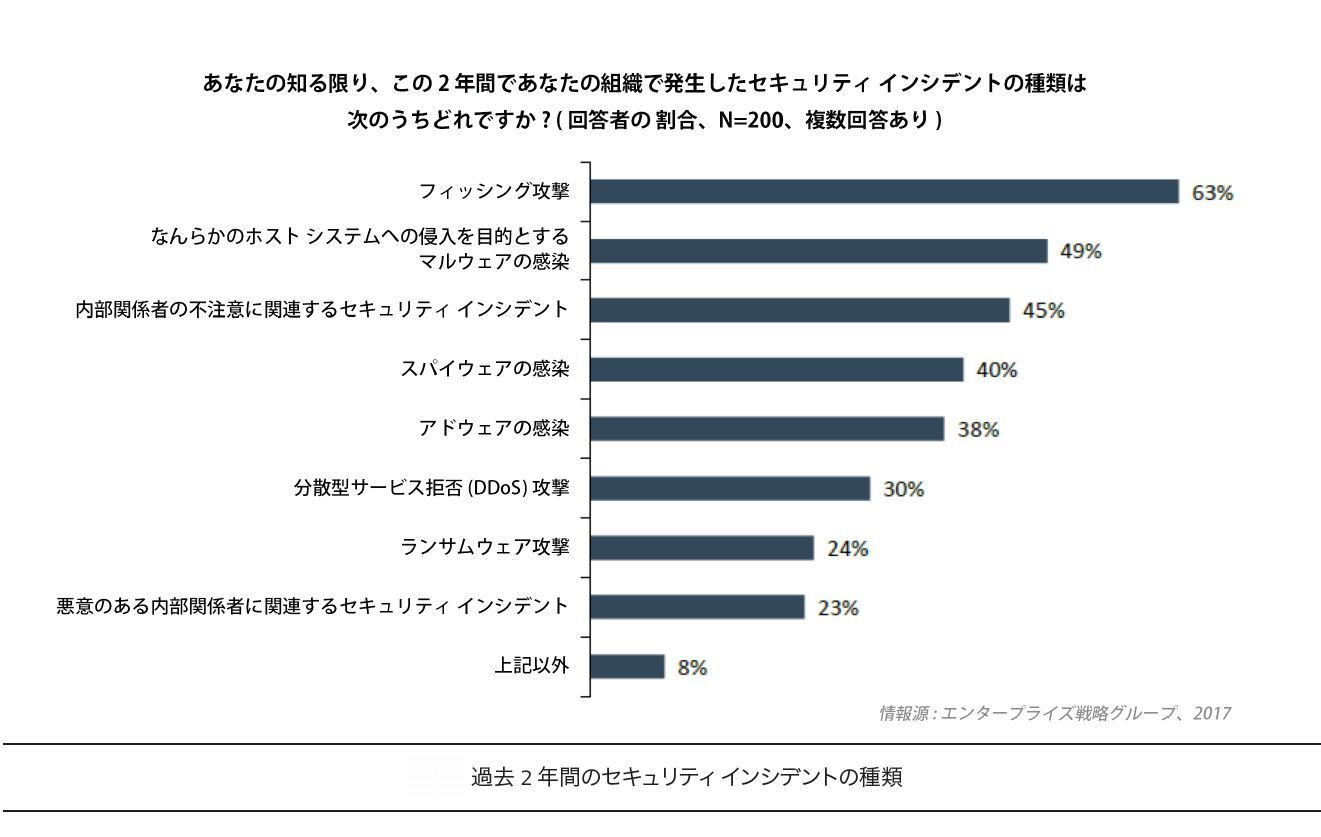

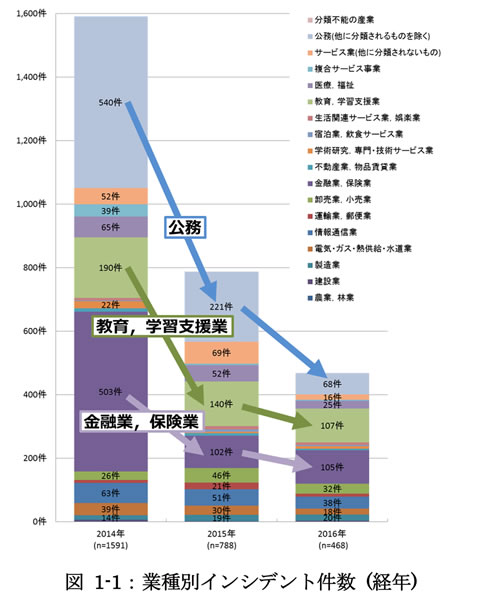

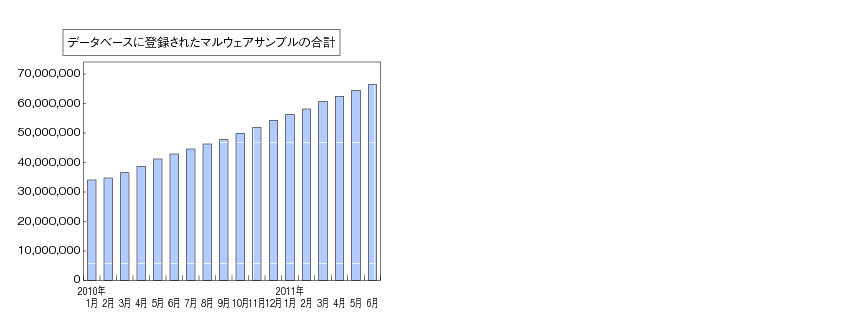

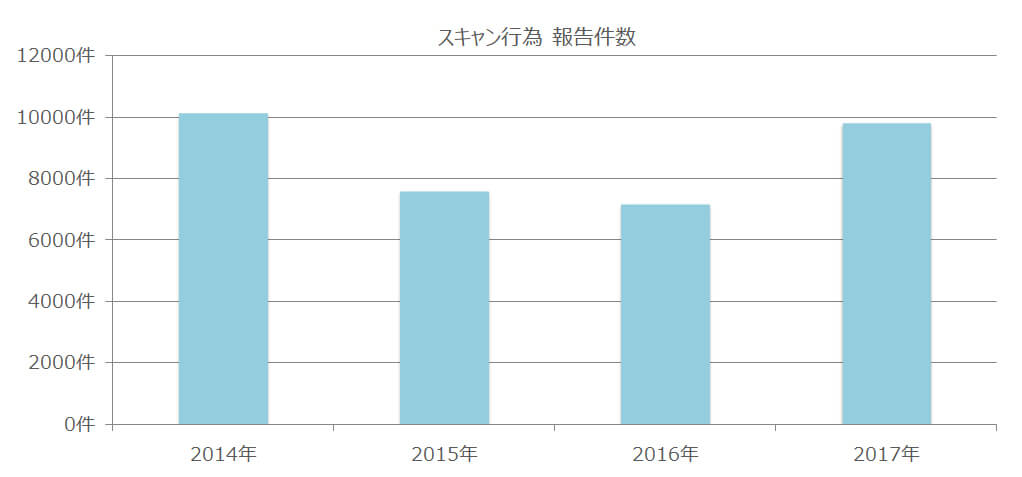

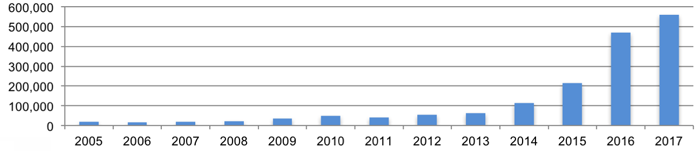

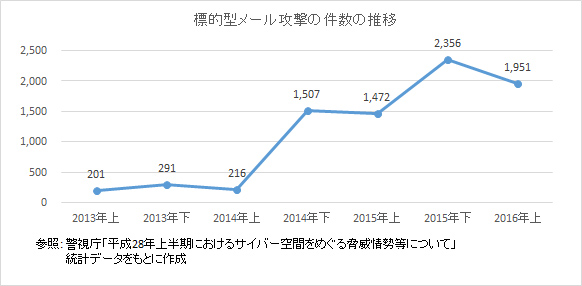

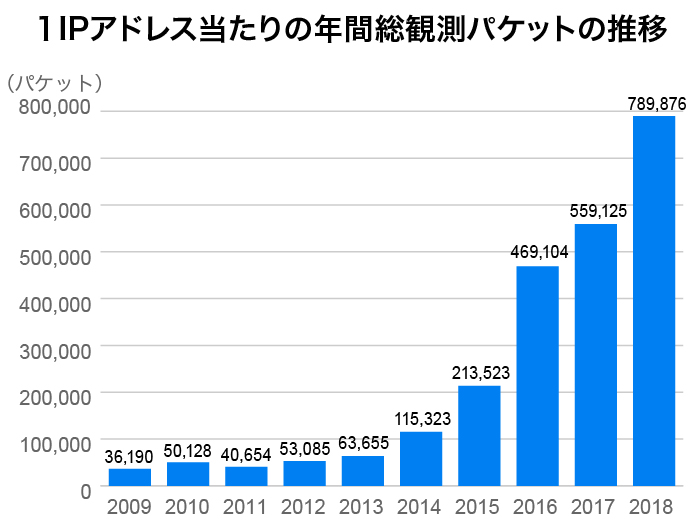

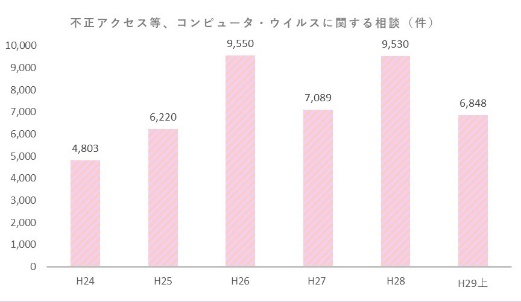

サイバー攻撃の件数など統計情報

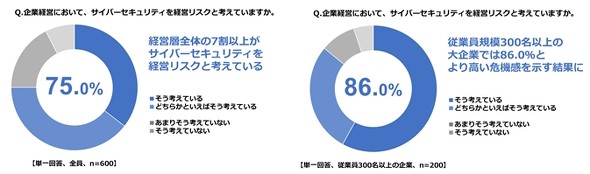

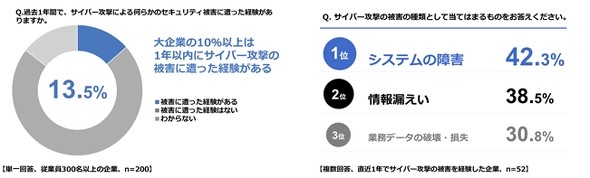

サイバー攻撃による被害を受けた大企業のうち3割超が情報漏えい 経営層600人に調査 サイバーセキュリティクラウド Webセキュリティを誤認識している可能性も It

サイバー 攻撃 の 種類 のギャラリー

pの観点でサイバー攻撃対策をトータルに支援 Itmedia エグゼクティブ

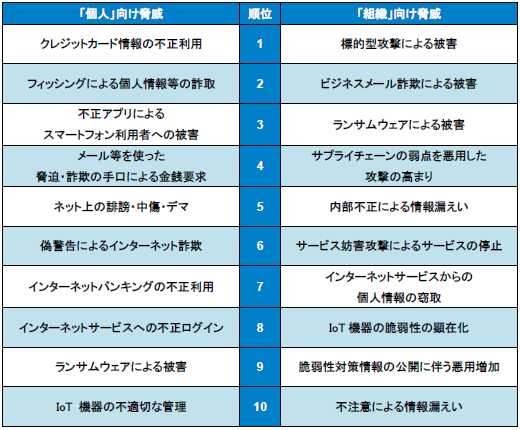

サイバー攻撃とは Webサイトへのサイバー攻撃の種類 お役立ちブログ 情報セキュリティ対策に関するお役立ち情報 企業の情報セキュリティ対策 Itシステム運用のjbs jbサービス株式会社 jbサービス株式会社

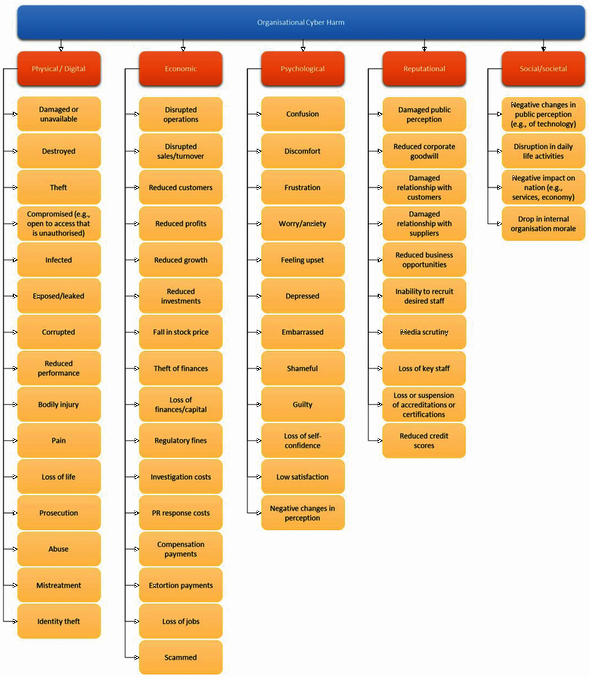

ケント大学の研究チーム サイバー被害を57種類に分類 サイバー被害の指標となるか It

サイバー攻撃の種類とは セキュリティ対策 Cybersecuritytimes

情報漏洩で注意すべきは サイバー攻撃 より 盗難 紛失 Jipdec Itr調べ Web担当者forum

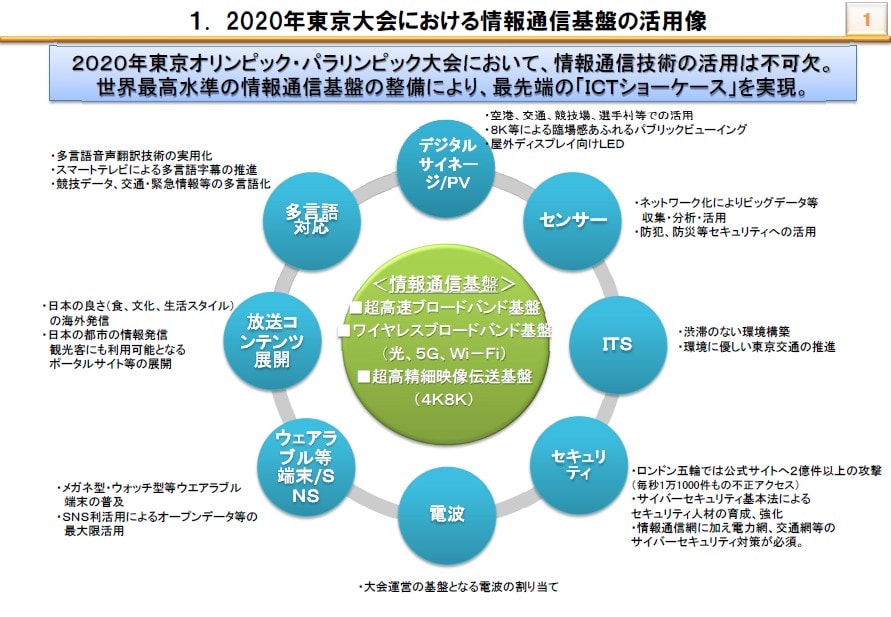

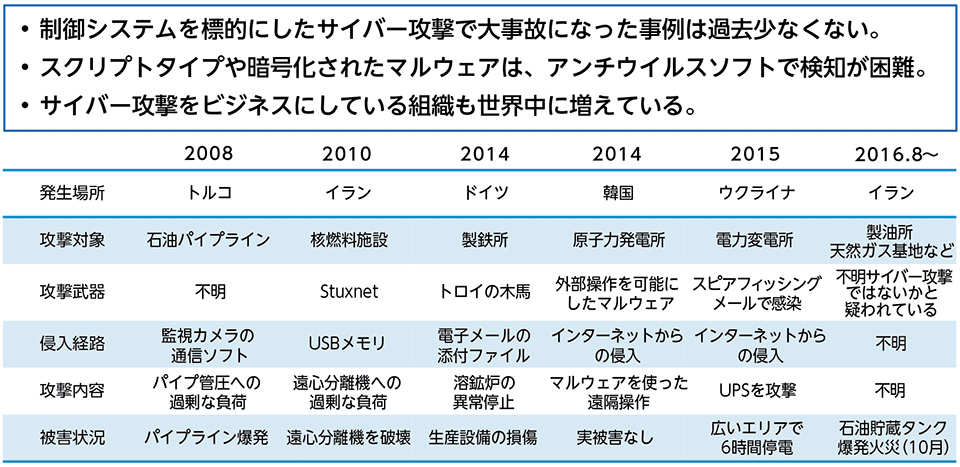

東京オリンピック サイバー攻撃 ライフライン 重要インフラ ウクライナ停電 政府機関 情報セキュリティー十大脅威 Media Close Up Report 東京オリンピック ラグビーw杯 五輪レガシー 放送 通信 Ict

サイバー攻撃の種類と対策 セキュリティ対策 日鉄ソリューションズ株式会社

重要インフラへのサイバー攻撃は同盟で守られるのか

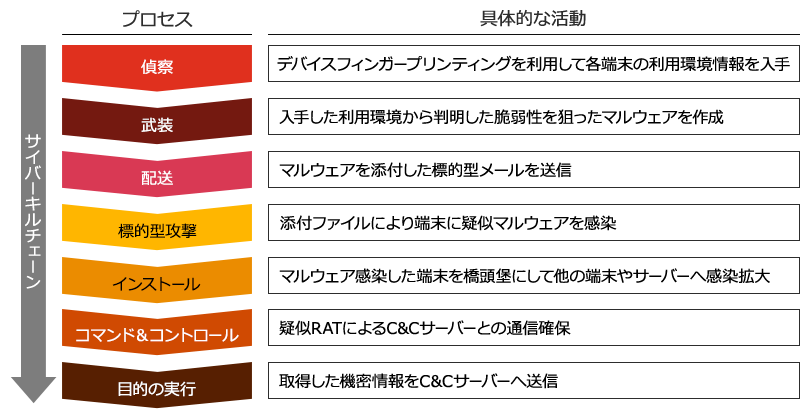

サイバー攻撃とは 攻撃の種類や被害事例 最新の対策方法について セキュリティコラム 株式会社網屋

9月18日はサイバー攻撃に注意

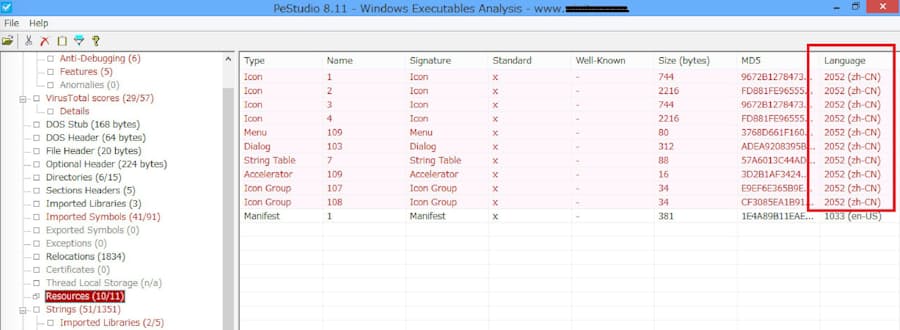

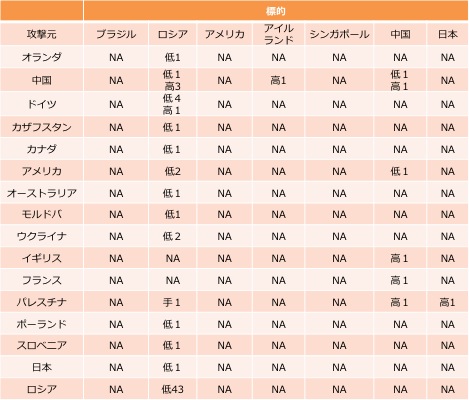

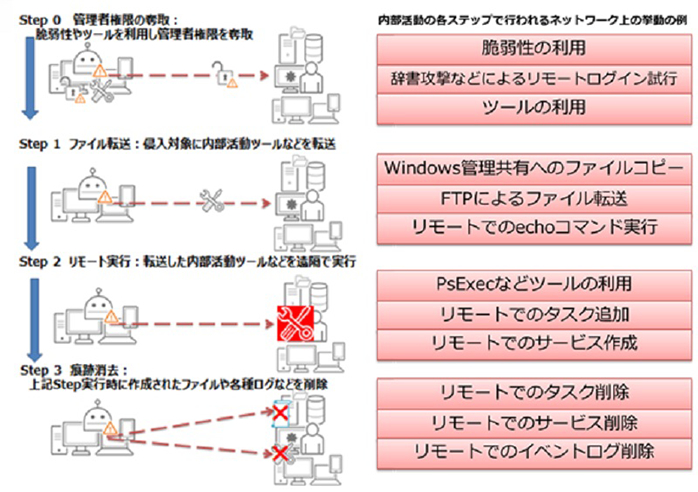

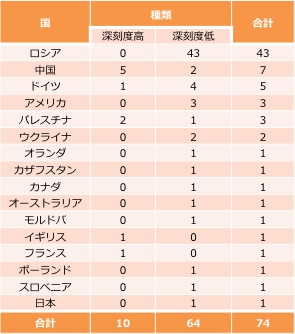

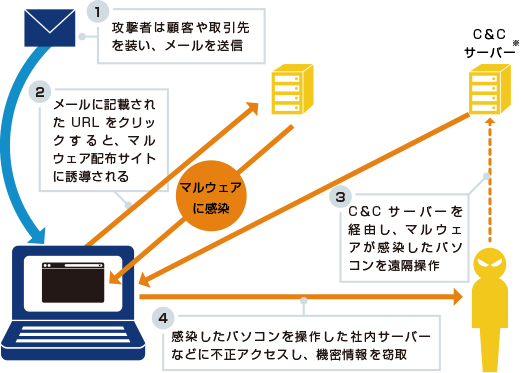

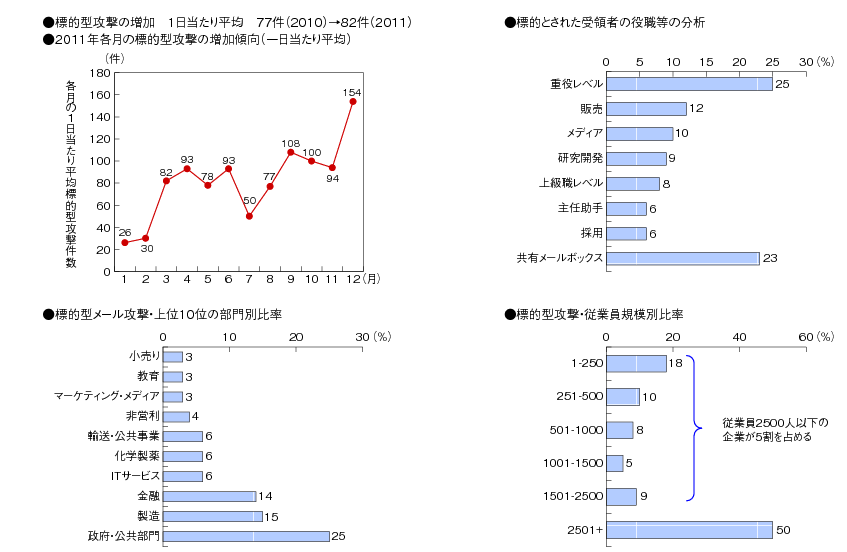

標的型サイバー攻撃最新動向 トレンドマイクロ

サイバー攻撃の46 は原因不明 Ibmが解析手段を提供 Itmedia エンタープライズ

年の東京五輪を待ち受ける Ai対ai のサイバー犯罪 ウェブルートに聞く Cnet Japan

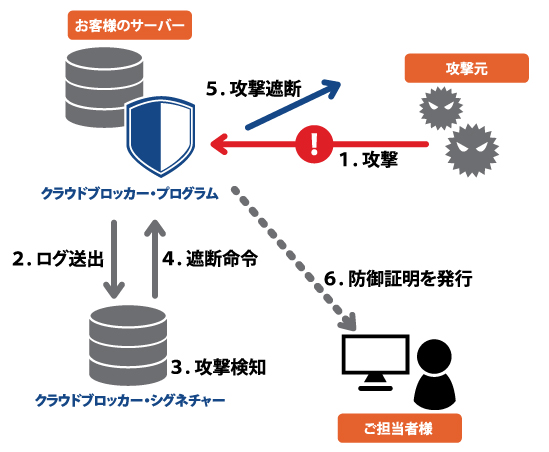

三菱電機 ニュースリリース サイバー攻撃検知技術 を開発

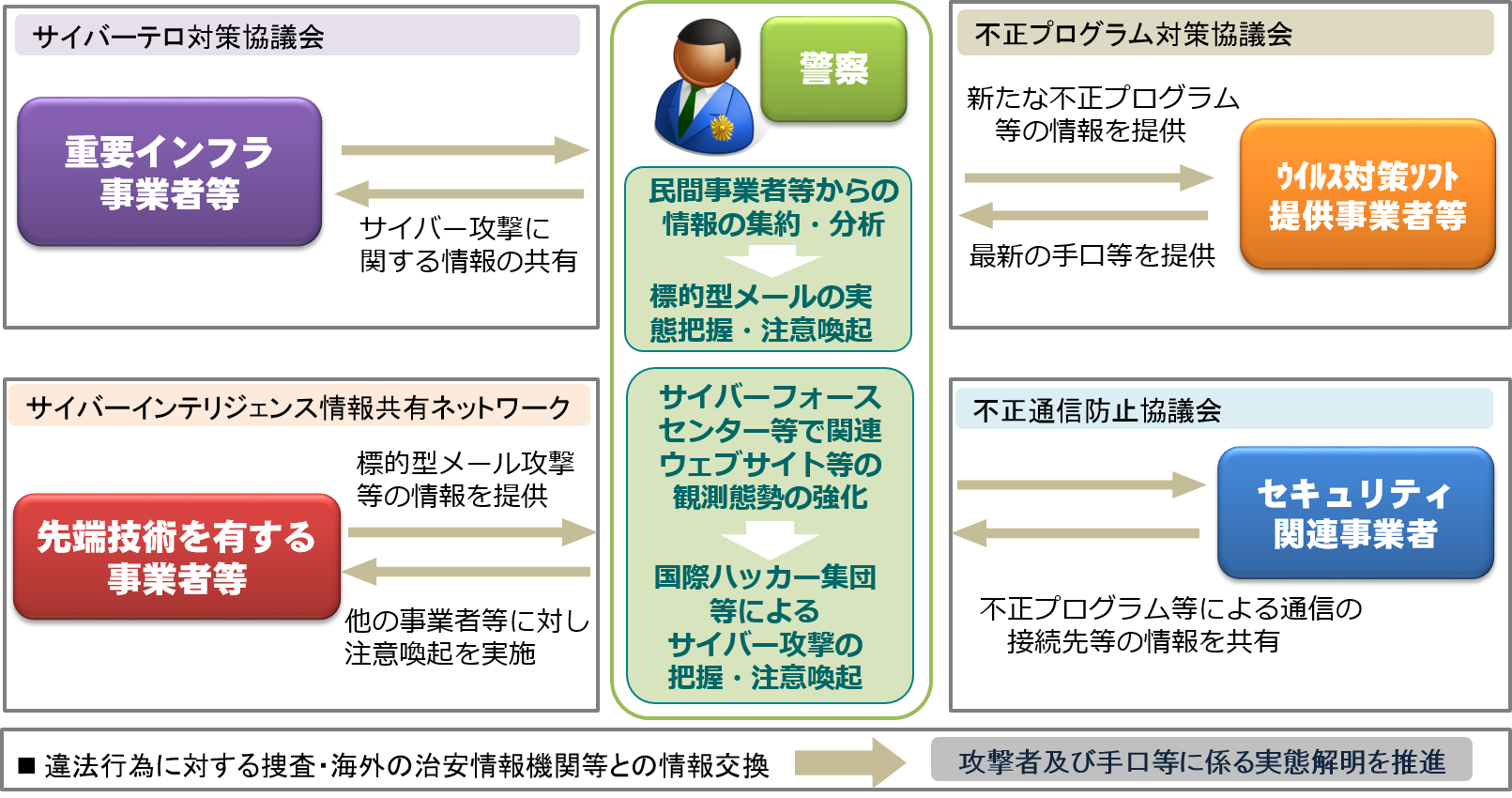

サイバーセキュリティ協議会発足 官民共同でサイバー攻撃対策へ

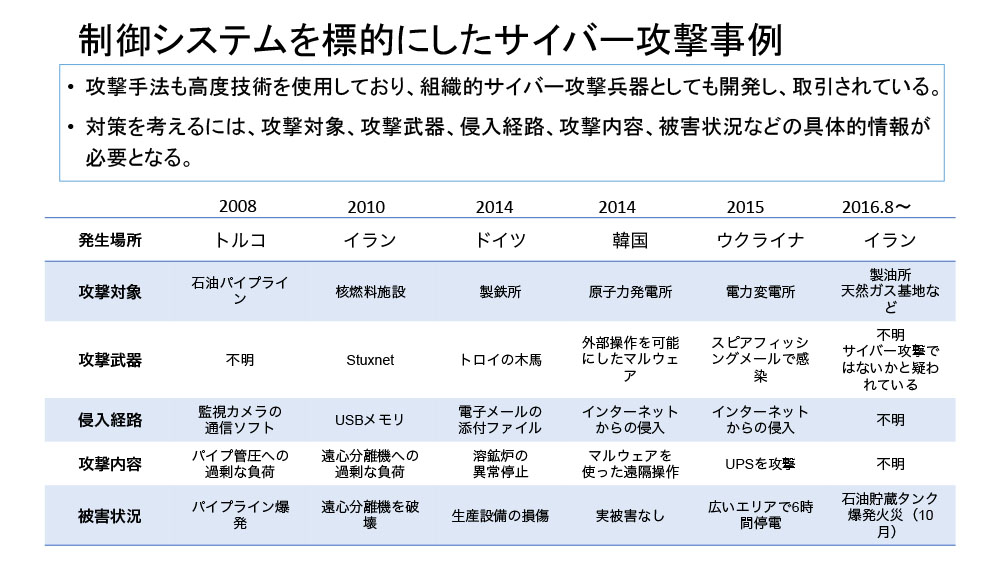

2 4 Iot 第4次産業革命時代 サイバー攻撃から 制御システム をどう守るか サイバーセキュリティ スマートグリッドフォーラム

サイバー攻撃の件数など統計情報

Industry Iot時代に対応したbcp mをベースの制御システムセキュリティ対策 17年 Vecサロン Vec Virtual Engineering Community

Q Tbn 3aand9gcqc8tzr Q2a46 Rwv Grc5rn6s Lgtakv1zisols Uanacghr9r Usqp Cau

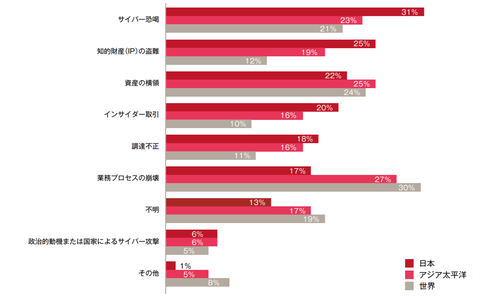

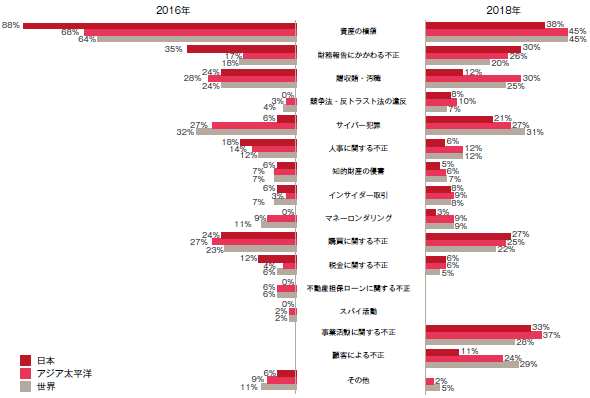

サイバー攻撃を受けた日本企業は2年で3倍以上に Pwc Japanの経済犯罪実態調査 Digital X デジタルクロス

1 新たなボーダレス時代が到来し サイバーフィジカルセキュリティが進化する Nttテクノクロスブログ

Ted サイバー攻撃を予測し脅威情報を提供する Seclytics Attack Prediction Platform を販売開始 Enterprisezine エンタープライズジン

サイバー攻撃とは 攻撃の種類や被害事例 最新の対策方法について セキュリティコラム 株式会社網屋

Q Tbn 3aand9gct8m3ewyjr D2j7dgpxonb96a5hfmljlksmciwep4iuqkbl7qto Usqp Cau

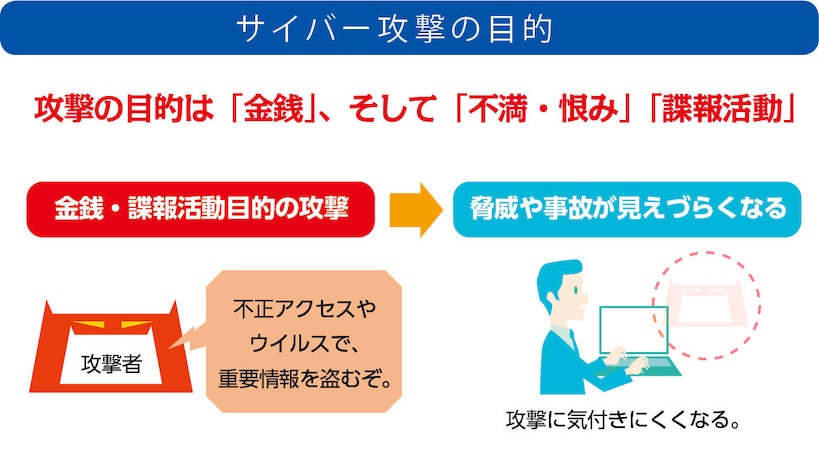

サイバー攻撃の目的 効果的対策のために知るべき分類と攻撃者の種類

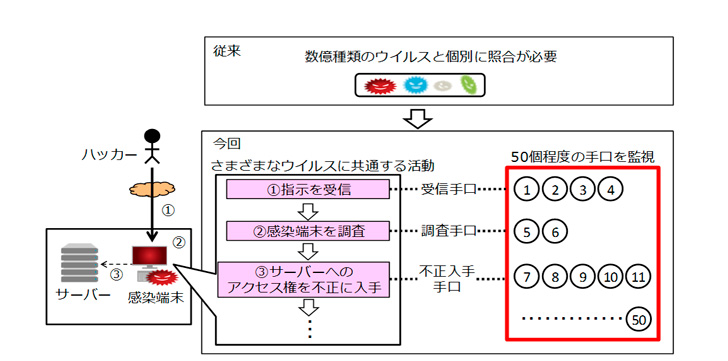

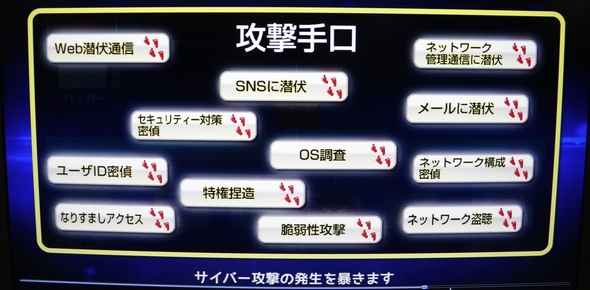

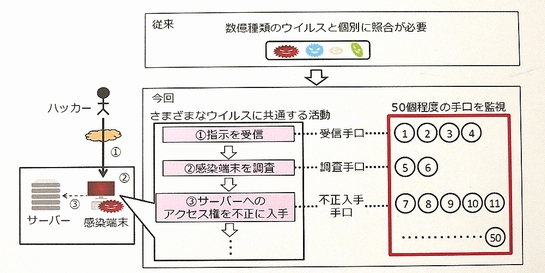

50種類の攻撃手口を監視 情報流出を阻止 Ee Times Japan

サイバー攻撃とは その種類や事例を解説 フォーカスシステムズ Webマガジン

図解でわかる サイバー攻撃の種類と対策

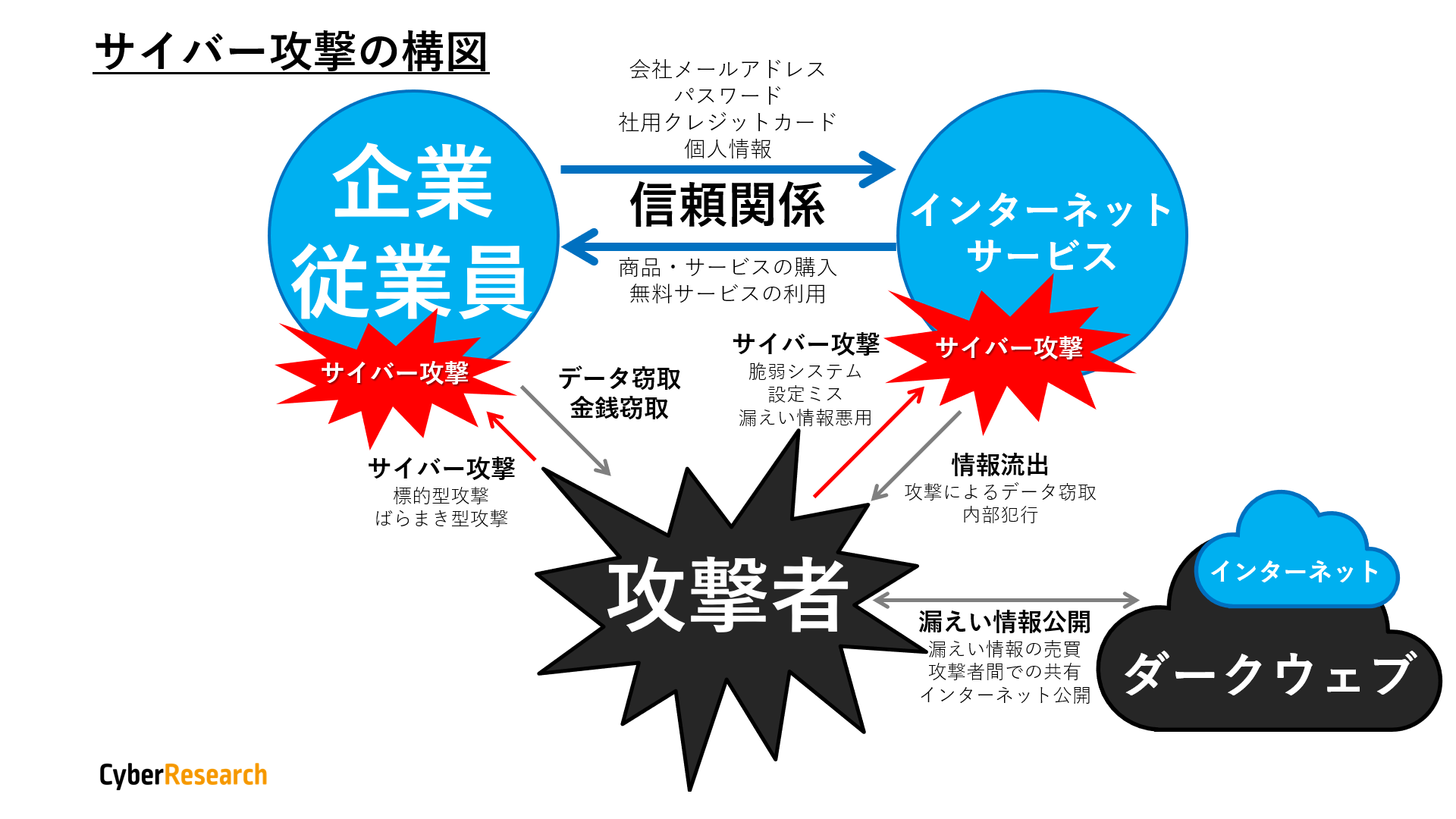

サイバー攻撃の全体の仕組みとは 企業 攻撃者 クラウドの観点からわかりやすく説明 サイバーリサーチ株式会社

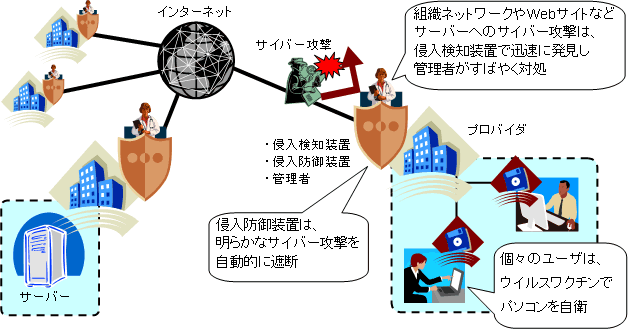

総務省 平成24年版 情報通信白書

サイバー攻撃 の認知率とリスク重視度が上昇 Jipdecとitrが企業it利活用調査の速報結果を発表 Enterprisezine エンタープライズジン

約半数の企業がサイバー攻撃の対象に Pwc Japanが調査レポートを発表 狙いは恐喝と日本企業の知的財産 It

知っておきたいサイバー攻撃の種類と効果的な対策 株式会社ソリトンシステムズ Soliton

サイバー攻撃の件数など統計情報

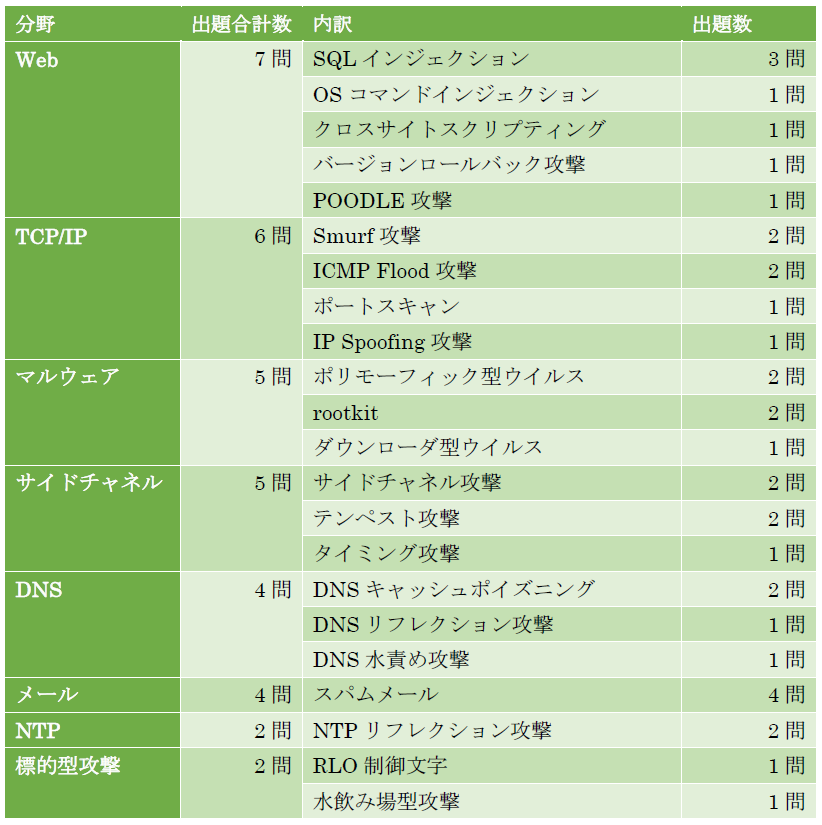

サイバー攻撃の種類 基本情報技術者試験 無料ビデオ

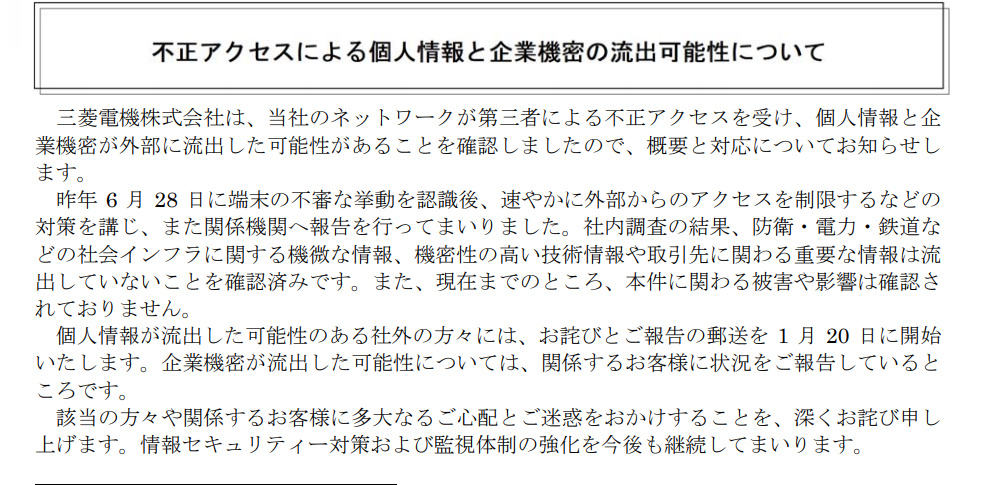

三菱電機を襲ったサイバー攻撃 監視 検出すり抜けログも消去

サイバー攻撃の種類 基本情報技術者試験 無料ビデオ

産総研 サイバー攻撃から大規模ネットワークを防御するシステムの実現

14年の世界10大トレンドの中の1つとしての サイバースペースでの脅威

人材活用 課題解決のヒントが満載 テンプ ナレッジマガジン

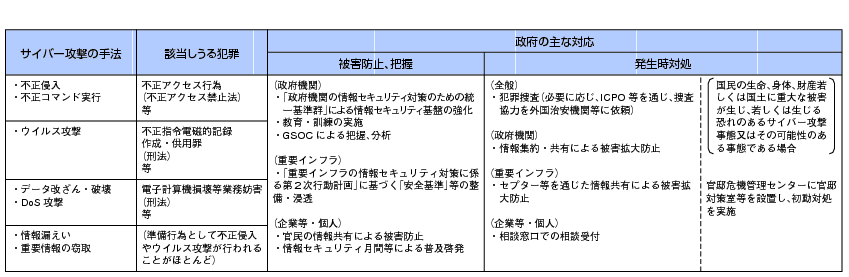

サイバー攻撃対策

サイバー攻撃の種類とその特徴について

サイトへのサイバー攻撃の種類とセキュリティ対策を解説 東日印刷株式会社

多様化するサイバー攻撃 攻撃の種類だけ 防御策あり Think With Magazine

特長 クラウドブロッカー スリーハンズ株式会社

脅威情報構造化記述形式stix概説 Ipa 独立行政法人 情報処理推進機構

企業は身代金を払わずランサムウェアと戦うべき ただし自分が当事者の場合は別 調査結果から ベリタステクノロジーズ Scannetsecurity

Webアプリケーションへのサイバー攻撃を防御することは可能なのか ペンタpro ペンタセキュリティが提供するセキュリティ情報まとめサイト

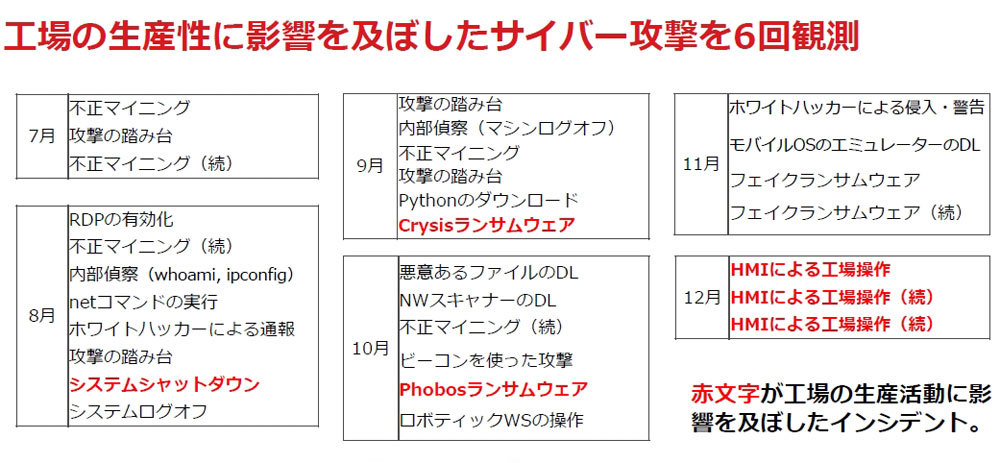

工場を狙うサイバー攻撃は少ないがitの知見も重要 おとり調査で判明 Zdnet Japan

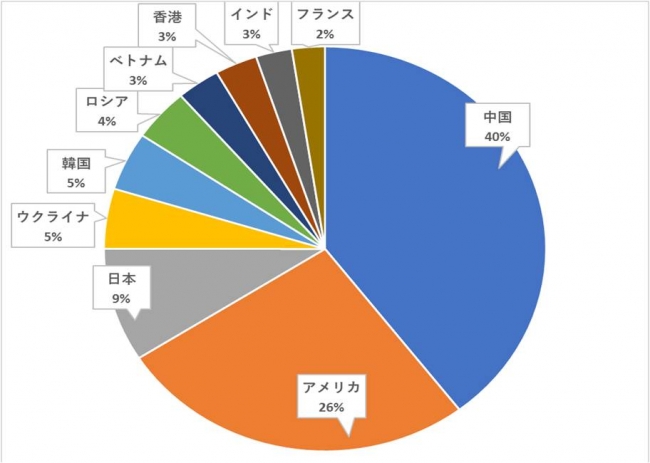

16年度 サイバー攻撃白書 16年は3 4月の 生活シーン切替時 に攻撃が急増 最も多い攻撃元の国は 中国 が1位に 株式会社サイバー セキュリティクラウドのプレスリリース

重要インフラへのサイバー攻撃は同盟で守られるのか

Contents 01 Giest

総務省 平成24年版 情報通信白書

組織を守るために知っておきたいサイバー攻撃の種類 選

不正アクセスを試みるサイバー攻撃の種類を5つご紹介 対策方法は Itトレンド

サイバー攻撃の種類はどのくらい 現状を知って対策しよう Nttコミュニケーションズ 法人のお客さま

サイバー攻撃とは サイバーリスク保険 東京海上日動火災保険

サイバー攻撃の目的と種類の理解を深める

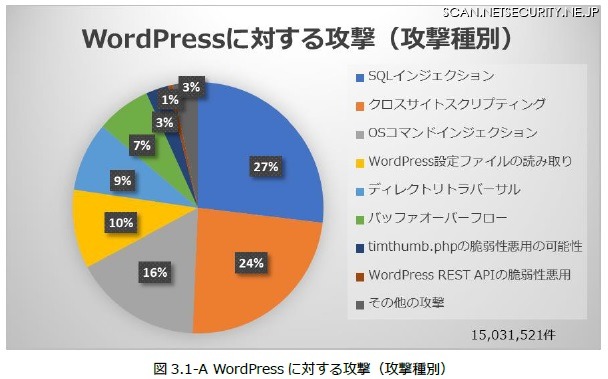

無料ですぐできるwordpressセキュリティ対策 Wordpressへのサイバー攻撃実態レポートより 7枚目の写真 画像 Scannetsecurity

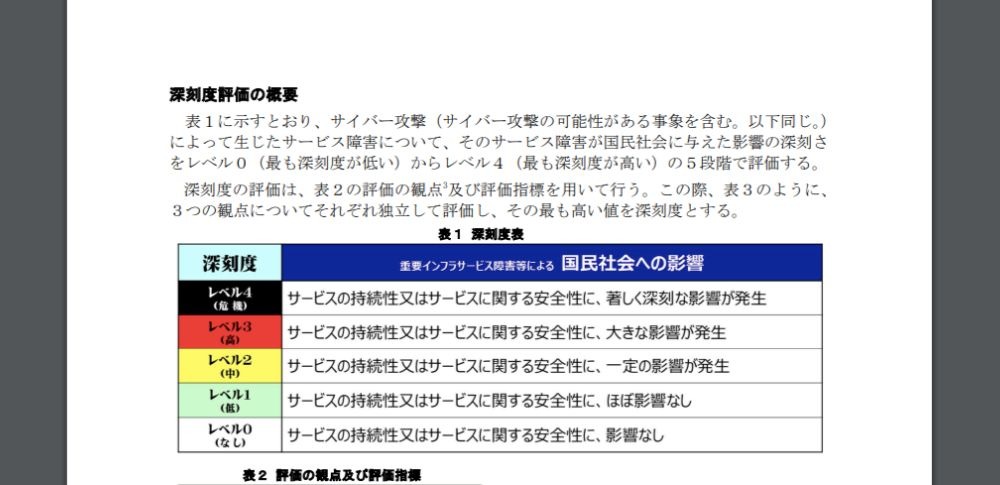

Nisc サイバー攻撃の脅威レベルを全5段階で基準化 官民の認識共有を目指す

サイバー攻撃の種類や被害事例を知れば 打つべき一手は見えてくる セキュリティ対策強化 Nttコミュニケーションズ

脆弱性をついた攻撃が多発 対策としての脆弱性診断の効果とは たぷるとぽちっと Itに関するお役立ち情報サイト

スマホのサイバー攻撃の被害と対策をセキュリティのプロに聞いてみた Bic Sim コラム ビックカメラの格安sim Bic Sim ビックシム

セキュリティを脅かすさまざまな攻撃手法 Think It シンクイット

サイバー攻撃の件数など統計情報

セキュリティソリューションの要はエンドポイント 5 生体認証 静脈認証でセキュリティと利便性を両立 モフィリア

サイバー攻撃の目的 効果的対策のために知るべき分類と攻撃者の種類

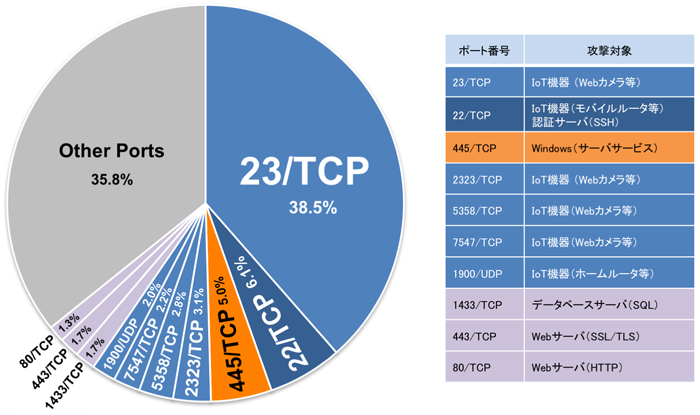

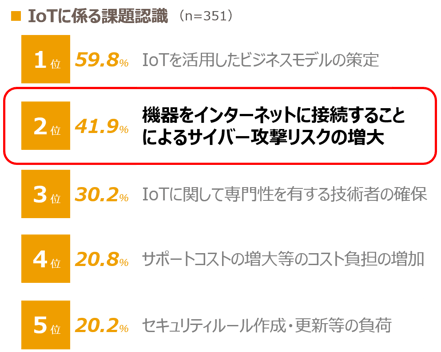

Iot機器へのサイバー攻撃の最新実態 25億件の通信分析から見えたこと

年 日本はサイバー攻撃の舞台となる 今から始めるセキュリティ対策 Bizコンパス Itによるビジネス課題解決事例満載

サイバー攻撃の種類や被害事例を知れば 打つべき一手は見えてくる セキュリティ対策強化 Nttコミュニケーションズ

サイバー攻撃の状況と対策 警察庁webサイト

サイバー攻撃の目的とは どんな種類があるの 日立ソリューションズの5分でわかるセキュリティコラム

企業を襲うサイバー脅威 サイバー攻撃対策は まず敵を知ることから 日商 Assist Biz

組織を守るために知っておきたいサイバー攻撃の種類 選

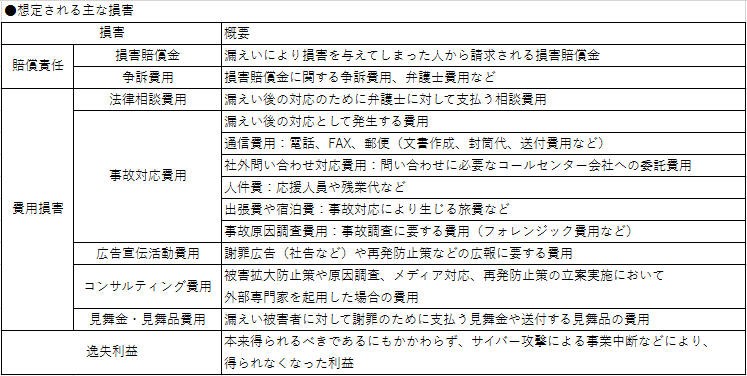

進化する サイバーセキュリティ保険 中小企業も加入するその理由とは さくらのナレッジ

サイバー攻撃 マルウェア 的発想から脱却せよ 必要な対策の視点 Zdnet Japan

サイバー攻撃とは 攻撃の種類 方法 被害 事例をわかりやすく解説

Industry Iot時代に対応したbcp mをベースの制御システムセキュリティ対策 17年 Vecサロン Vec Virtual Engineering Community

サプライチェーンのサイバーリスクマネジメント

16年第4四半期サイバー攻撃の分析レポート を公開 Cdnetworks

情報セキュリティ突破 サイバー攻撃の全手口 富士通

50種類の攻撃手口を監視 情報流出を阻止 Ee Times Japan

サイバー攻撃とは その種類 事例 対策を把握しよう

Iot家電のセキュリティ

サイバー攻撃とは その種類 事例 対策を把握しよう

総務省 平成24年版 情報通信白書

セキュリティコラム 多層防御と情報セキュリティコストの最適化 第1回 コスト最適化のための多層防御のあり方

深刻化するサイバー攻撃の手口とは 日本を革新する中小企業の情報サイト ここから変える Powered By Aig損保

レッドチーム演習 Pwc Japanグループ

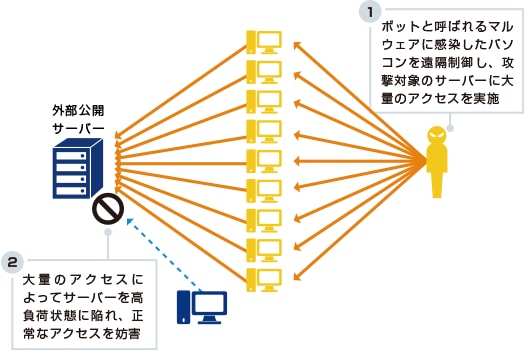

サイバー攻撃とは 標的型攻撃からddos攻撃まで種類を徹底解説 情シスのミカタ

コンピュータウイルス 不正アクセスの届出状況 11年6月分 について Ipa 独立行政法人 情報処理推進機構

2

サイバー攻撃とは その種類や方法から国内事例 対策方法まで エンドポイントの情報漏えい対策を考えるコラム

サイバー攻撃の目的 効果的対策のために知るべき分類と攻撃者の種類

サイバー攻撃を受けた日本企業は2年で3倍以上に Pwc Japanの経済犯罪実態調査 Digital X デジタルクロス

サプライチェーン攻撃とは何か 特集 サプライチェーンセキュリティ 1 It

サイバー攻撃による被害を受けた大企業のうち3割超が情報漏えい 経営層600人に調査 サイバーセキュリティクラウド Webセキュリティを誤認識している可能性も It

Webサイトをターゲットにしたサイバー攻撃にはどのような種類があるのか

サイバー攻撃観測記述形式cybox概説 Ipa 独立行政法人 情報処理推進機構